Analisi della Capacity

Quante persone servono all’interno di un Security Operation Center per gestire impianti e segnalazioni di security?

Come ottimizzare i processi di security? Quali le azioni necessarie per rispondere alle evoluzioni normative? Quante persone serviranno se aumenteranno il numero di siti o impianti connessi? Quante piattaforme per gestire le segnalazioni?

Le piattaforme sono idonee all’integrazione di più apparati e sistemi o apparati e sistemi diversi? Come implementare sistemi sul Cloud? Quanto Cloud serve per gestire i flussi video? E la Banda è sufficiente?

Queste, e molte altre, sono le domande a cui il nostro Team di Analisti, Criminologi e Security Manager Certificati 10459 risponde con l’Analisi della Capacity, ovvero analisi e progetti di dettaglio che aiutano aziende ed organizzazioni a gestire i processi di security partendo dai dati.

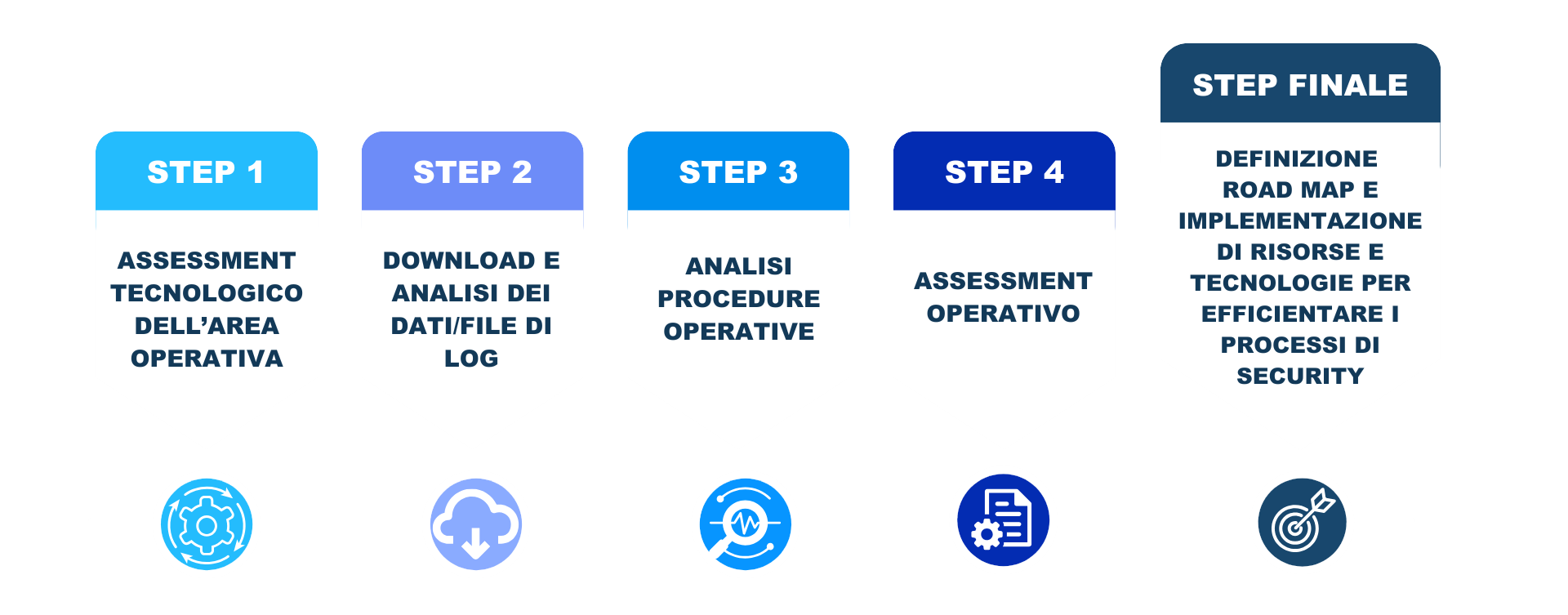

Le fasi dell'Analisi della Capacity

L’Analisi della Capacity svolta dal Team Secursat è volta a riorganizzare i flussi di lavoro di SOC, strutture, centri operativi e non solo, partendo da una valutazione accurata dei contesti in cui l’azienda opera, dei siti e delle migliaia o anche milioni di file di log prodotti dai sistemi, grazie ad un modello di elaborazione dei dati studiato dal nostro Team ed affinato nel tempo. Il nostro approccio prende inoltre in rassegna l’analisi delle piattaforme in uso nei centri operativi di gestione e monitoraggio, come PSIM, VMM, BMS, SCADA e non solo, analizzandone il funzionamento e la capacità di elaborare dati ed informazioni, per definire il giusto mix tra risorse e tecnologie per ottimizzare la gestione dei processi e digitalizzare quelli reiterati e di routine.

Quali gli obiettivi?

L’obiettivo del nostro Team è organizzare strutture operative di security volte a migliorare la gestione dei processi, l’utilizzo delle risorse interne ed esterne, definire le competenze necessarie per raggiungere i KPI desiderati ed implementare la giusta architettura tecnologica per rispondere, non solo alle esigenze di oggi, ma anche alle evoluzioni degli scenari tecnologici, organizzativi e normativi.

Grazie a competenza ed esperienza sviluppiamo risposte alle esigenze di normative come NIS2 e Dora, e processi di security resilienti, flessibili e scalabili, grazie a sistemi no-code, architetture aperte all’integrazione e schemi gestionali basati su data-set organizzati e capaci di essere elaborati da dashboard di sintesi intuitive e semplici.

.png)

Partiamo dai dati, spesso disorganizzati e non aggregati, per ricercare quelli utili e migliorare l’organizzazione della security seguendo l’intero processo di sviluppo.